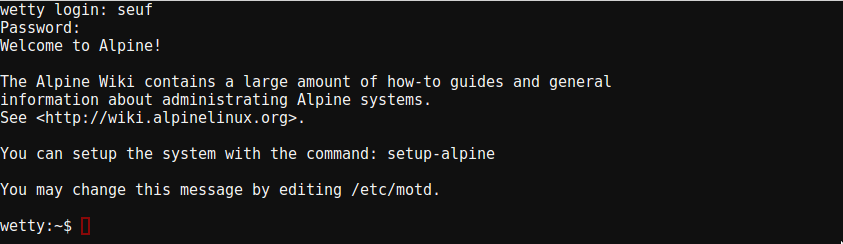

Wetty : un terminal dans ton navigateur

J’avais déjà fait un article sur GateOne, il y a un moment déjà. Mais celui-ci était plutôt lourd et difficile à installer. Et la dernièrement je suis tombé sur Wetty, une web app codée en NodeJS permettant d’avoir un terminal dans le navigateur ! Idéal pour pouvoir accéder à son serveur depuis le boulot quand…

Ansible pour déployer des agents Zabbix + auto-registration

+ Depuis quelques temps, j’utilise Ansible au boulot, et je doit dire c’est un outil super classe ! Je vais décrire ici comment déployer des agents Zabbix sur un ensemble de serveurs grâce à Ansible. Rôle zabbix_agent Voici le playbook zabbix_agent : zabbix_agent.yml — – hosts: all:!localhost roles: – role: zabbix_agent roles/zabbix_agent/task/main.yml — – name:…

Gate One

J’avais vu une news sur le fameux blog de Korben qui parlait d’un client ssh en web. Du coup, j’me suis motivé pour l’installer sur mon ptit serveur et voir ce que ça donne. C’est vachement cool, ça permet d’avoir accès à un terminal depuis n’importe ou, (pour peut que le méchant proxy du…